Infra:snowwhite: Difference between revisions

| Line 1: | Line 1: | ||

====== Install de Snow White ====== | |||

* Owner: Jean-Noël Colin (jean-noel.colin@unamur.be) | * Owner: Jean-Noël Colin (jean-noel.colin@unamur.be) | ||

* Utilisation: proxmox serveur(serveur de virtualisation) dans le but d'héberger des machines pour le projet P5 (en partenariat avec le CRIDS) et hébergement d'outils de pentesting | * Utilisation: proxmox serveur(serveur de virtualisation) dans le but d'héberger des machines pour le projet P5 (en partenariat avec le CRIDS) et hébergement d'outils de pentesting | ||

====== Config & install de base ====== | ====== Config & install de base ====== | ||

===== Hardware ===== | ===== Hardware ===== | ||

Revision as of 16:27, 5 February 2016

Install de Snow White

* Owner: Jean-Noël Colin (jean-noel.colin@unamur.be) * Utilisation: proxmox serveur(serveur de virtualisation) dans le but d'héberger des machines pour le projet P5 (en partenariat avec le CRIDS) et hébergement d'outils de pentesting

Config & install de base

Hardware

Description hardware

| Description hardware | |

| 2 | CPUs Intel Xeon 6 core E5-2420 |

| 48 | Giga de RAM |

| 4 | disques dur de 1TB configuré en raid 5 (volume utile 2.73TB) |

| 1 | Controlleur Ethernet deux ports |

Opération install

Nous avons

* Installé la machine **dans le Rack** "Info" qui se trouve en salle le **03/06/2014** * Configuré un volume de type **RAID(hardware) 5**. Les **4 disques** de la machine composent un volume de 2TB7 * Configuré deux portes(**1/0/9 et 2/0/9**) en LACP(Link-aggrégation) sur notre stack (switches) pour assurer que la machine accéde au réseau de façon redondante * Branché les deux cables réseaux (Nous avons constaté que la machine posséde uniquement 1 carte réseau avec deux ports) * Branché l'alimentation (Nous avons constaté que la machine posséde une seule alimentation) sur le circuit ... à vérifier)

Software

Description install

Nous avons installé:

* Debian - proxmox 3 version custom de debian Wheezy (stable) * Zabbix (client 1.8.20) pour le monitoring dans /opt/zabbix (configuration **/etc/zabbix/**) * Bacula (client 5.0.3) pour le backup de la config de la machine /opt/bacula (configuration **/opt/bacula/conf**)

Configuration et description du système de base

Configuration des partitions

3 LV configurés swap, root et data (+ partition /boot hors LVM)

* swap Linux * root pour la racine du serveur * data datastore pour le stockage des images des VMs, des Isos et backup locaux

root@snowwhite:/home/siadmin# lvdisplay

--- Logical volume ---

LV Path /dev/pve/swap

LV Name swap

VG Name pve

LV UUID S7z1ez-jycr-hnKB-pH7A-FYfl-trdx-sbS9Jx

LV Write Access read/write

LV Creation host, time proxmox, 2014-06-03 11:31:51 +0200

LV Status available

# open 1

LV Size 47.00 GiB

Current LE 12032

Segments 1

Allocation inherit

Read ahead sectors auto

- currently set to 256

Block device 253:1

--- Logical volume ---

LV Path /dev/pve/root

LV Name root

VG Name pve

LV UUID RntS05-21PE-Gcf5-msZ0-jhzk-u869-C8tYVG

LV Write Access read/write

LV Creation host, time proxmox, 2014-06-03 11:31:51 +0200

LV Status available

# open 1

LV Size 96.00 GiB

Current LE 24576

Segments 1

Allocation inherit

Read ahead sectors auto

- currently set to 256

Block device 253:0

--- Logical volume ---

LV Path /dev/pve/data

LV Name data

VG Name pve

LV UUID V7gzbZ-Hac5-2YpA-sSX3-rRdq-M8H5-B0CjwE

LV Write Access read/write

LV Creation host, time proxmox, 2014-06-03 11:31:52 +0200

LV Status available

# open 1

LV Size 2.57 TiB

Current LE 674176

Segments 1

Allocation inherit

Read ahead sectors auto

- currently set to 256

Block device 253:2

Configuration réseau

Pour des raisons de perf et redondance (continuité des services), les **deux interfaces de la machine sont configurées en bond** - lacp (bond0) sur deux switchs différents! **Qui est ensuite bridgé avec les interfaces des VMs (vmbr0)**pour pouvoir attribuer des IPs routables à aux machines qui se trouveront sur snowwhite.

root@snowwhite:/home/siadmin# cat /etc/network/interfaces

- network interface settings

auto lo

iface lo inet loopback

iface eth0 inet manual

iface eth1 inet manual

auto bond0

iface bond0 inet manual

slaves eth0 eth1

bond_miimon 100

bond_mode 802.3ad

bond-miimon 100

bond-mode 802.3ad

bond-lacp-rate 4

auto vmbr0

iface vmbr0 inet static

address 138.48.32.235

netmask 255.255.254.0

gateway 138.48.32.1

bridge_ports bond0

bridge_stp off

bridge_fd 0

auto vmbr1

iface vmbr1 inet manual

bridge_ports none

bridge_stp off

bridge_fd 0

Donc:

* Configuration du bond **(bond0) avec pour slave eth0 et eth1** en 802.3ad (lacp) * Configuration du premier bridge **vmbr0** avec pour interface **bond0** (qui permet de "connecter les VMs à internet") * Configuration d'un 2eme bridge **vmbr1** pour les VMs du labo sécurité (attribution d'**IP non routable**)

Configuration et description de Proxmox

Config datacenter mono-serveur, un seul noeud qui héberge l'ensemble des VMs à la date du 05/02/2016 il y a 3 machines UP and Running, ces VMs se trouvent sur le volume (2.7TB) data de la machine (non partagé avec d'autres noeuds)

Volume

* volume (disque de la machine) local pour l'hébergement des VMs * volume NFS backup_nfs pour stocker les backups (sur NAS SI) * volume NFS isos_files pour stocker des isos (install)

Backup

En + de bacula qui backup les fichiers de config de l'hyperviseur, proxmox est configuré pour backuper tous les jours sur un volume nfs (backup_nfs) les VMs (conservation de 3 backups max)

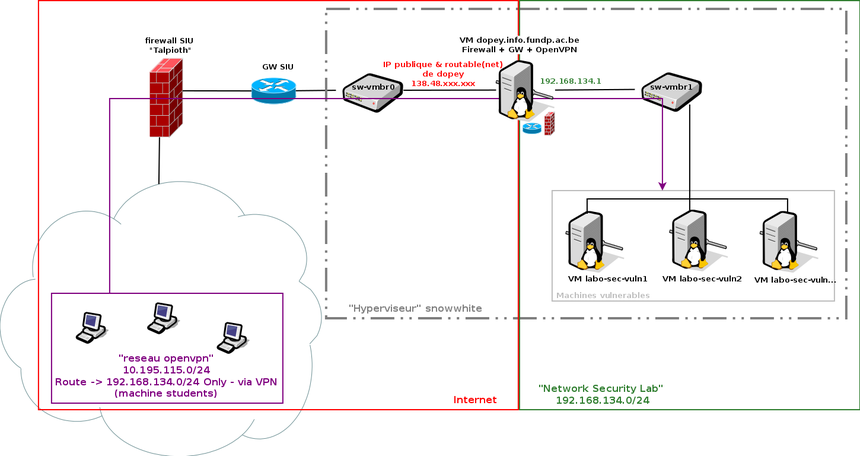

Documentation infra labo sécurité

Dopey sert de gateway (IPCop -distribution linux de gestion de firewall et services réseau) entre le réseau qui héberge les machines vulnérables et les clients VPNs (machines des étudiants)! Cette machine à deux interfaces réseaux une connecté à** vmbr0 (pour l'accés à internet, interface rouge d'IPCop)** et **la seconde à vmbr1 pour les VMs vulnérables**!

IPcop va servir de serveur DNS, DHCP et de firewall pour les machines qui se trouvent dans le** "réseau vert" (subnet 192.168.134.0/24)**

Ce dernier est aussi configuré en serveur **OpenVPN (réseau purple subnet 10.195.115.0/24)** pour permettre à des machines du réseau rouge (internet) de se connecter aux machines du subnet 192.168.134.0/24 (réseau vert)!

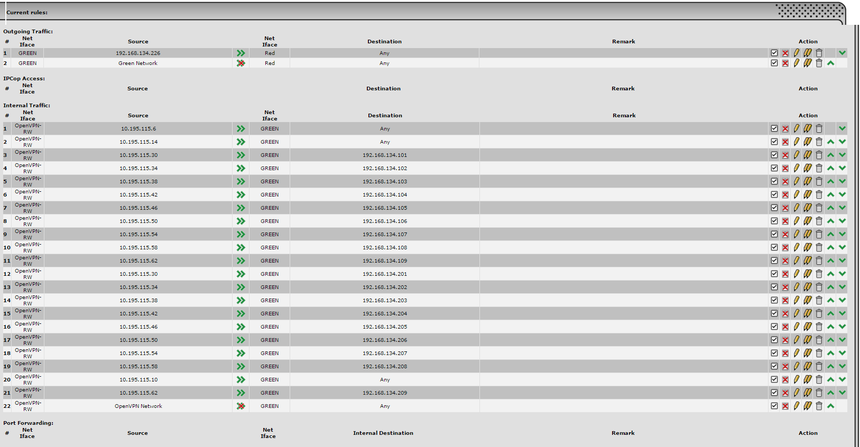

Pour limiter l'accès aux VMs par groupe nous avons configuré quelques régles de firewalling!